如何解决收到网监大队信息系统安全等级保护限期整改通知书

如遇下载链接蓝奏网盘打不开lanzous替换成lanzoux尝试! 广告

案例详情:

2018年6月,我们接到一位来自北京的新客户反映,说是他们单位收到一封来自北京市公安局海淀分局网安大队的通知书,通知称:贵单位网站存在网络安全漏洞,网站被植入后门程序,要求你单位要在XX日之前,对网站进行安全整改,并要求提供完整的整改方案。

对于未按期整改的,将被予以进行行政处罚,如下图所示:

网安大队的限期整改通知书,内容如下:

北京市公安局海淀分局

信息系统安全等级保护限期整改通知书

京等保限字[2018]第06xxxx号

北京xxxxxxxxxxx

近日,我网监大队接通报,贵单位网站(域名:www.xxx.com)存在网络安全漏洞。(详见附件)根据《中华人民共和国计算机信息系统安全保护条例》和《信息安全等级保护管理办法》的有关规定,请你单位立即对上述问题进行核实、处置,对本单位负责的所有网站和信息系统进行全面排查和持续整改,避免发生网络安全事件,并在2个工作日内将整改情况函告我单位在期限届满之前,你单位应当采取必要的应急安全保护管理和技术措施,确保安全风险及隐患消除前信息系统安全运行,防止被黑客攻击利用.(注:对短期内无法完成整改的,你单位应制定整改截止时间明确的建设整改方案,并将该方案同整改情况一并报公安机关).

对于未按期限完成整改的,我单位将依据《中华人民共和国计算机信息系统安全保护条例》、《信息安全等级保护管理办法》的规定,对你单位进行行政处罚.

联系单位:海淀分局网安大队

联系人:xx

联系电话:xxxxxxxx

根据上述网警提供的网络安全技术保护措施限期整改通知书,我们发现客户网站的问题,简单明了的指明了该新客户的网站存在安全漏洞,被植入了木马后门程序,黑链,跳转到恶意网站。

针对客户的网站安全问题,我们SINE安全公司立即组织网络安全部门,成立信息系统安全等级保护小组,对该客户的网站进行全面的网站安全检测,网站漏洞检测,网络安全漏洞测试,首先我们来介绍下客户网站的信息系统事发情况:

该网站采用的asp .net语言开发,数据库类型是SQL Server 2008,SiteFactory动易CMS系统,使用阿里云的虚拟主机 G享主机-G1型号,来运行网站,网站的所有数据大小,包括程序代码,图片,数据库总共占用2.3G。我们首先对网站进行安全备份,以防数据丢失,避免造成更大的经济损失。

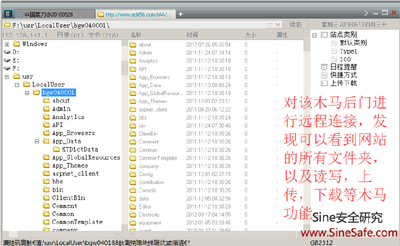

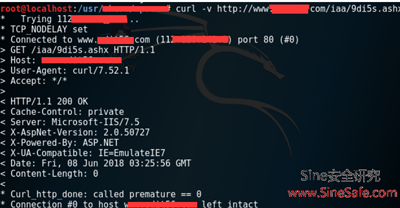

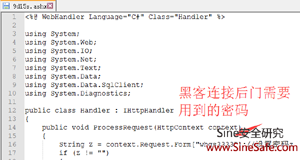

客户提供了网监大队的漏洞详情附件,我们对其查看发现,附件里指出网站的IAA目录存在木马后门文件,随即我们立即登录FTP,进行查看,确实发现有这么一个文件,对其人工安全审计发现该代码是aspx一句话木马后门。

这个代码是一个隐蔽性极强的一句话后门,而且是过了所有杀毒软件的查杀,一句话aspx后门的强大功能,可以对其网站进行全面的控制,上传,下载,修改,都可以。

事发前网站系统,一切正常运行并没有发现任何篡改的痕迹,网站首页没有被恶意跳转以及百度快照劫持篡改等相关的问题。后续我们对网站的所有文件,代码,图片,数据库里的内容,进行了详细的安全检测与对比,从SQL注入测试、XSS跨站安全测试、表单绕过、文件上传漏洞测试、文件包含漏洞检测、网页挂马、网页后门木马检测、包括一句话小马、aspx大马、脚本木马后门、敏感信息泄露测试、任意文件读取、目录遍历、弱口令安全检测等方面进行了全面的安全检测。

那么看到这个文件就要分析网站到底是因为那些漏洞而被上传了木马文件的呢?

我们把检测出来的信息系统安全漏洞进行了总结:

1.检测发现网站根目录下的Global.asax文件被篡改,通过代码发现该代码被植入了恶意代码,该恶意代码是用来劫持各大搜索引擎的蜘蛛,用来收录恶意内容,做搜索词的排名。溯源追踪到调用的网址,发现该网址已停止解析。也就说内容无法调用,也就不会造成搜索引擎蜘蛛的抓取。

2.检测发现网站后台文件上传漏洞,可以上传任意文件,包括aspx木马文件的上传,登录后台管理,打开系统设置—打开模板标签管理—添加内嵌代码—生成代码即可生成aspx木马文件。

3.后台管理员账号密码安全隐患,很多账号采用的密码都是比较简单的数字+字母符合,比如

LEO 密码LEO2011,很容易遭受攻击者的暴力猜解。

4.后台管理登录地址路径默认安全隐患漏洞,

http://www.******.com/adm/login.aspx

很容易遭受攻击者的暴力路径猜解。

信息系统安全漏洞修复加固:

我们对其以上的网站漏洞,进行了全面的安全修复与加固,删除IAA目录下的9di5s.ashx木马后门文件,以及根目录下的Global.asax文件,并对相应的网站目录设置了无脚本执行权限,Images js PlugIns sjwskin temp UploadFiles wk wl wwwlogs 这些目录不允许执行脚本文件,包括aspx,ashx,asp,asa,等脚本文件。 针对于上传漏洞,我们限制了上传目录的脚本执行权限,即使上传木马文件,也无法执行。对网站的管理员密码进行了更改,数字+大小写字母+特殊符号,满足13位密码,加强了密码的猜解程度,对网站的默认后台地址进行更改(只有内部人员知道),以防止被攻击者猜解到。

至此我们整理了详细的信息系统安全等级保护整改报告,以及网站安全案事件调查处置情况记录单,一并交给客户,客户再转交给北京市公安局海淀分局网监大队。问题得以圆满的解决,也由衷的希望大家重视起网络安全,不容忽视。

NOTICE:【咨询风格酷】客服微信:wwwxmamnet

NOTICE:【风格酷模板网②群】QQ群:288678775

☉免责声明:本站所有模板均来自用户分享和网络收集,仅供学习与参考,请勿用于商业用途,如果损害了您的权利,请联系网站客服,我们核实后会立即删除。

☉如果源码网盘地址失效!或有其他问题,请点我报错,谢谢合作!

☉人民币与积分汇率为1比10,即1元=10积分.有任何疑问请联系客服!

☉如有其他问题,请加网站客服QQ(1131734965)进行交流。

☉本站提供的源码、模板、软件工具等其他资源,都不包含技术服务,请大家谅解!

☉源码、模板等资源会随着技术、环境的升级而存在部分问题,还请慎重选择。